Meningkatkan Phishing Awareness di Halodoc dengan simulasi serangan Phishing

Pada Artikel ini, kami akan membahas tentang serangan phishing, bagaimana melakukan simulasi serangan Phishing menggunakan alat yang bernama Gophish dan bagaimana meningkatkan Phishing Awareness melalui sesi kesadaran (awareness) dan kuis.

Apakah itu Phishing?

Phishing merupakan serangan Social Engineering yang berupaya untuk membuat pengguna (user) mengklik tautan menuju ke suatu situs berbahaya yang berisi malware atau tautan yang mampu mencuri kredensial pengguna (user).

“The best defense is a good offense.” — Jack Dempsey

Di Halodoc, kami percaya pada kutipan di atas. Kami juga percaya dalam berbagi pengetahuan terkait serangan Phishing dan juga Ransomware.

Untuk meningkatkan Phishing awareness pada semua karyawan Halodoc, kami telah melakukan simulasi serangan phishing yang terkontrol sehingga kami dapat meningkatkan awareness pada karyawan dan mengurangi kemungkinan karyawan tersebut terkena serangan Phishing yang sesungguhnya.

Untuk mencapai tujuan ini, kami mempersiapkan dan melakukan konfigurasi lingkungan serangan dengan bantuan alat Gophish yang akan kita pelajari di bagian bawah ini.

Apakah itu Gophish?

Gophish adalah sebuah kerangka kerja Phishing yang membuat simulasi serangan phishing di dunia nyata menjadi sangat sederhana. Ide di balik Gophish sangatlah sederhana - membuat pelatihan phishing yang berkualitas dan tersedia bagi semua orang.

Bagaimana cara setup di AWS?

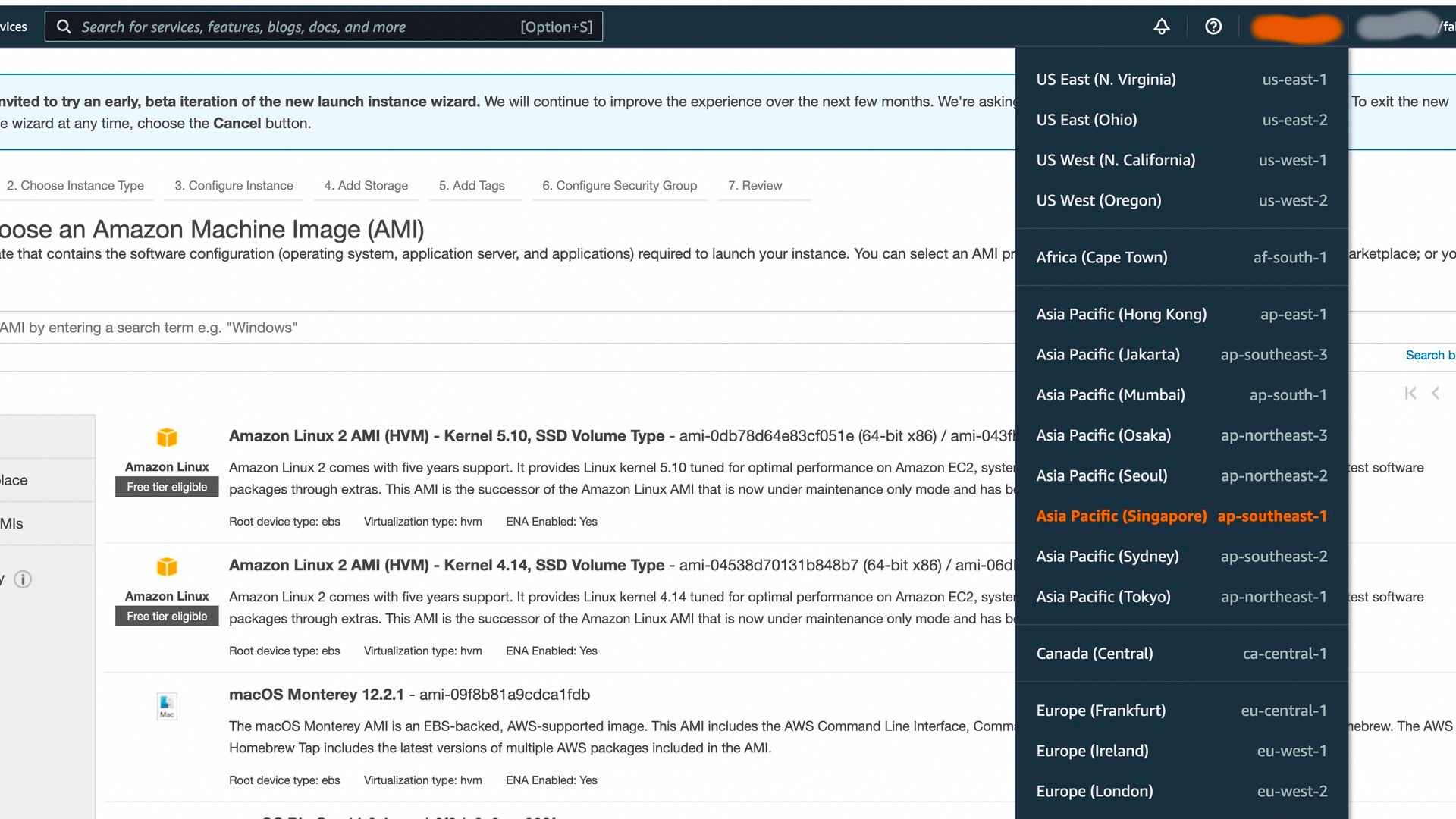

Kami membuat instance EC2 dan memilih wilayah (region).

Kemudian pilih EC2 Instance baru untuk menjalankan Gophish, ikuti gambar berikut untuk melakukan konfigurasi instance

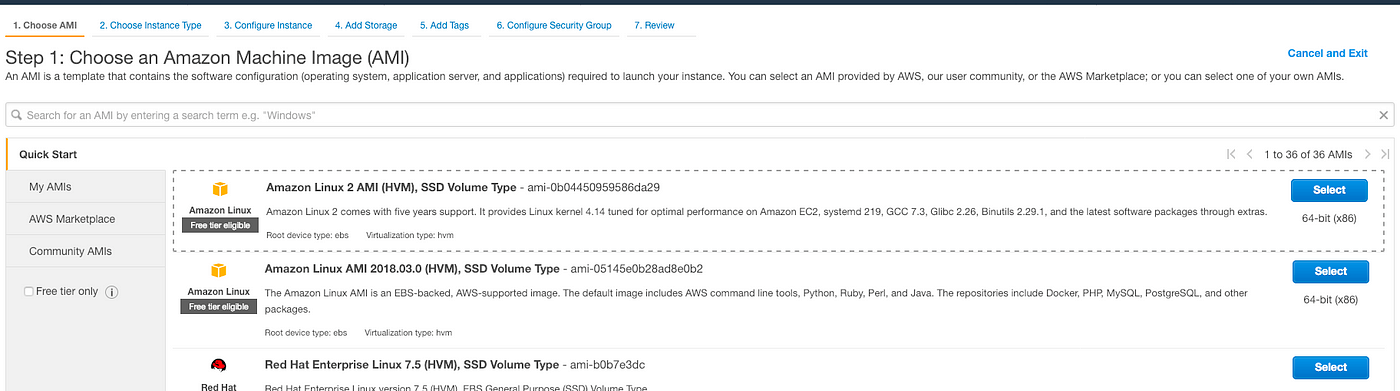

Langkah 1: Pilih AMI

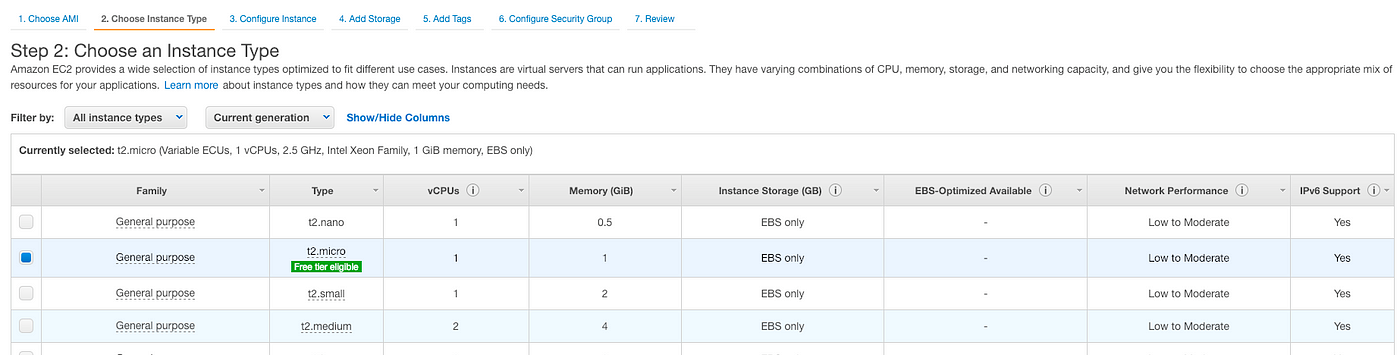

Langkah 2: Pilih tipe instance sesuai dengan kebutuhan

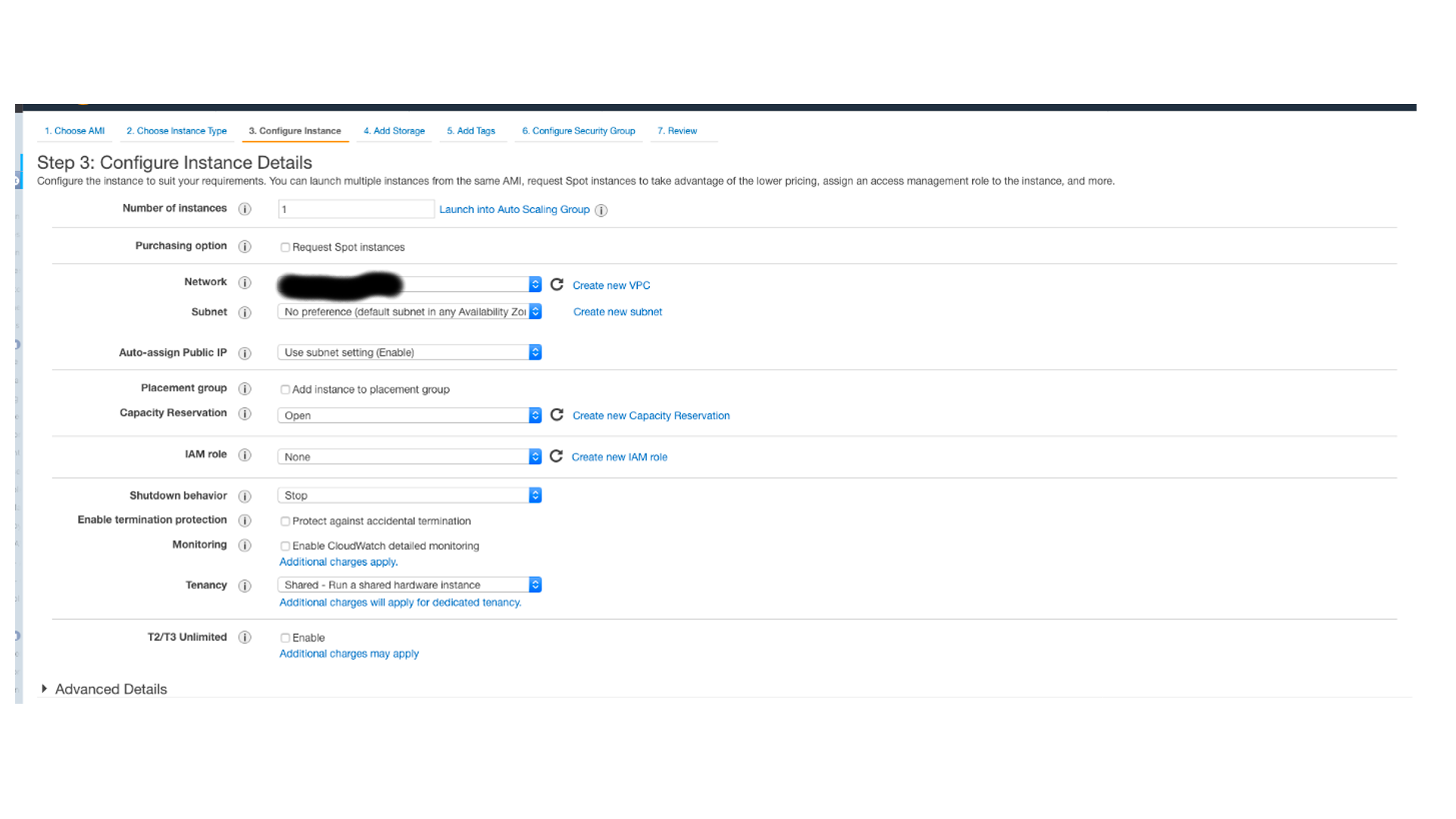

Langkah 3: Detail Instance

Kita telah memilih VPC Default, kemudian pilih semua opsi default untuk detail instance, termasuk pada penentuan IP Publik (lihat gambar dibawah ini untuk detailnya) .

Catatan : Jika anda sudah memiliki VPC non-default, anda dapat menempatkan instance di subnet publik dan kemudian anda dapat menetapkan IP publik.

Langkah 4: Penyimpanan

Gunakan opsi default untuk penyimpanan; media penyimpanan 8GB pada perangkat root sudah lebih dari cukup.

Langkah 5: Tagging

Tambahkan beberapa tagging yang sesuai.

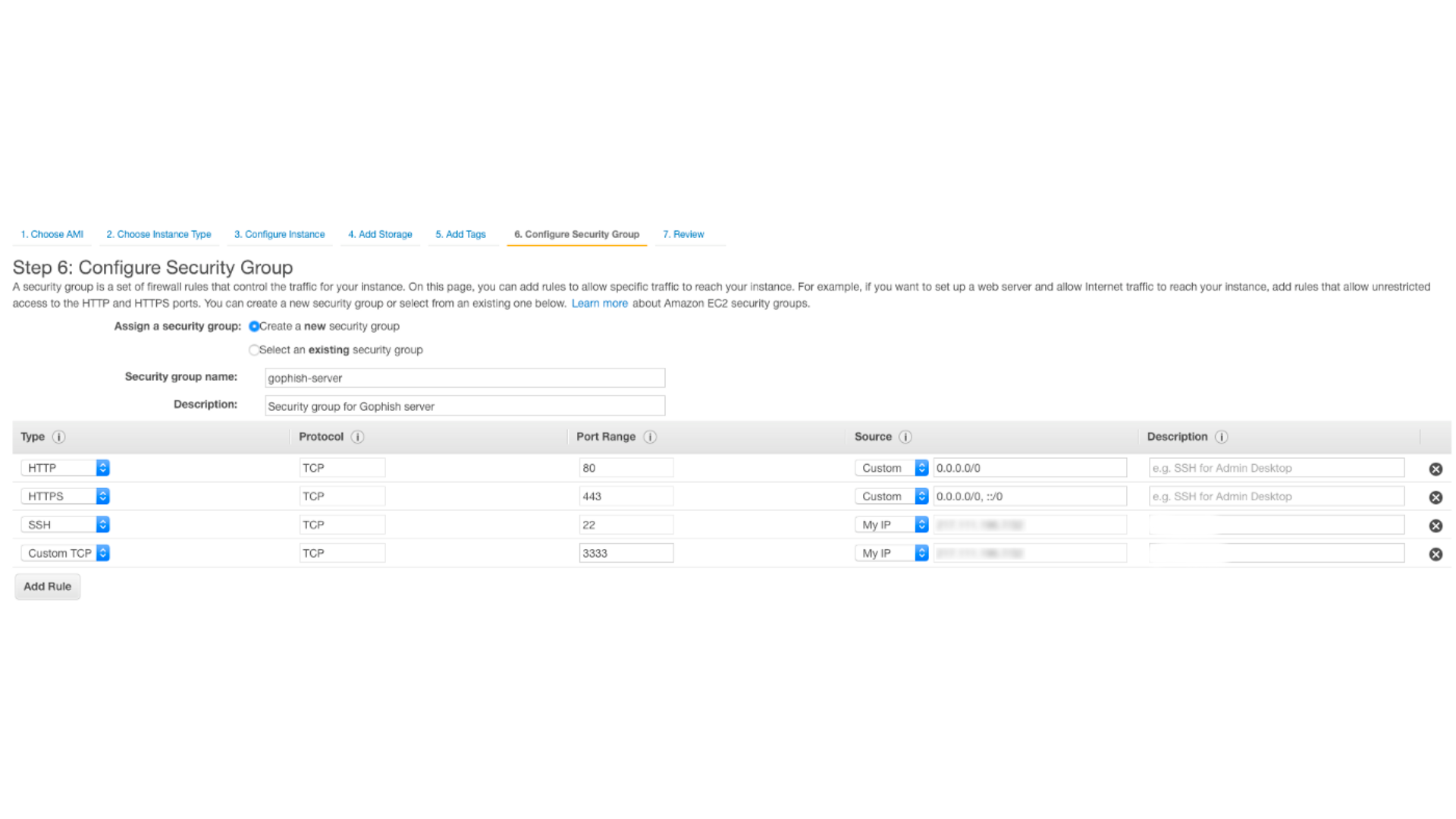

Langkah 6: Grup Keamanan (Security Group)

Kami membuat Security Group baru, yang mengizinkan:

- HTTPS (TCP/443) dari mana saja — diperlukan untuk proses pingback dan untuk hosting halaman utama.

- SSH (TCP/22) dari alamat IP kantor kami.

- TCP/3333 dari alamat IP kantor kami - Ini adalah konsol admin untuk Gophish yang akan digunakan di browser untuk mengontrol campaign.

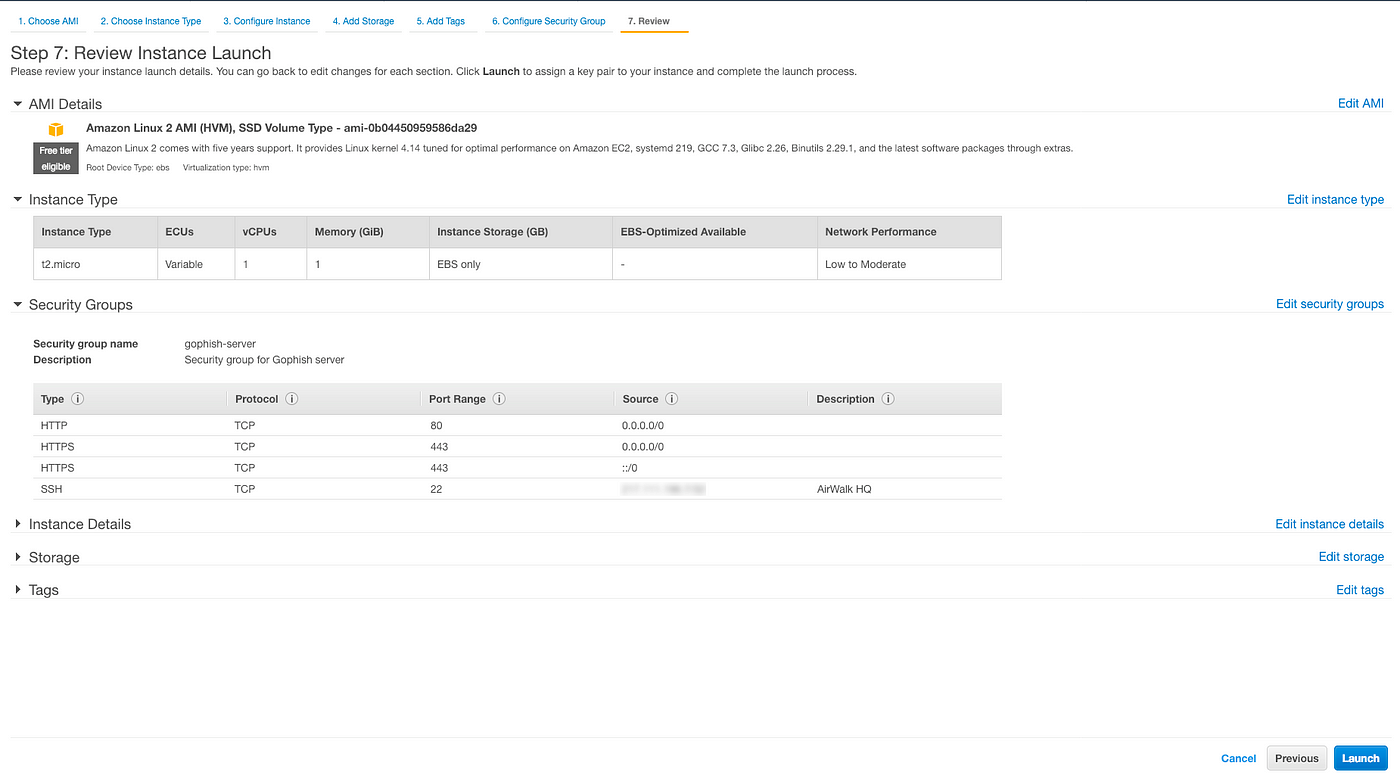

Step 7 : Pengkajian (review)

Kami meninjau pengaturan (lihat gambar dibawah) dan memulai instance - memilih SSH Key Pair dan menerima persyaratannya.

Setelah menunggu instance dijalankan, kami mengalokasikan alamat Elastic IP dan mengasosiasikannya dengan instance tersebut. Ini akan berguna untuk memastikan setelah proses restart, instance EC2 akan menggunakan IP yang sama.

Setup Gophish

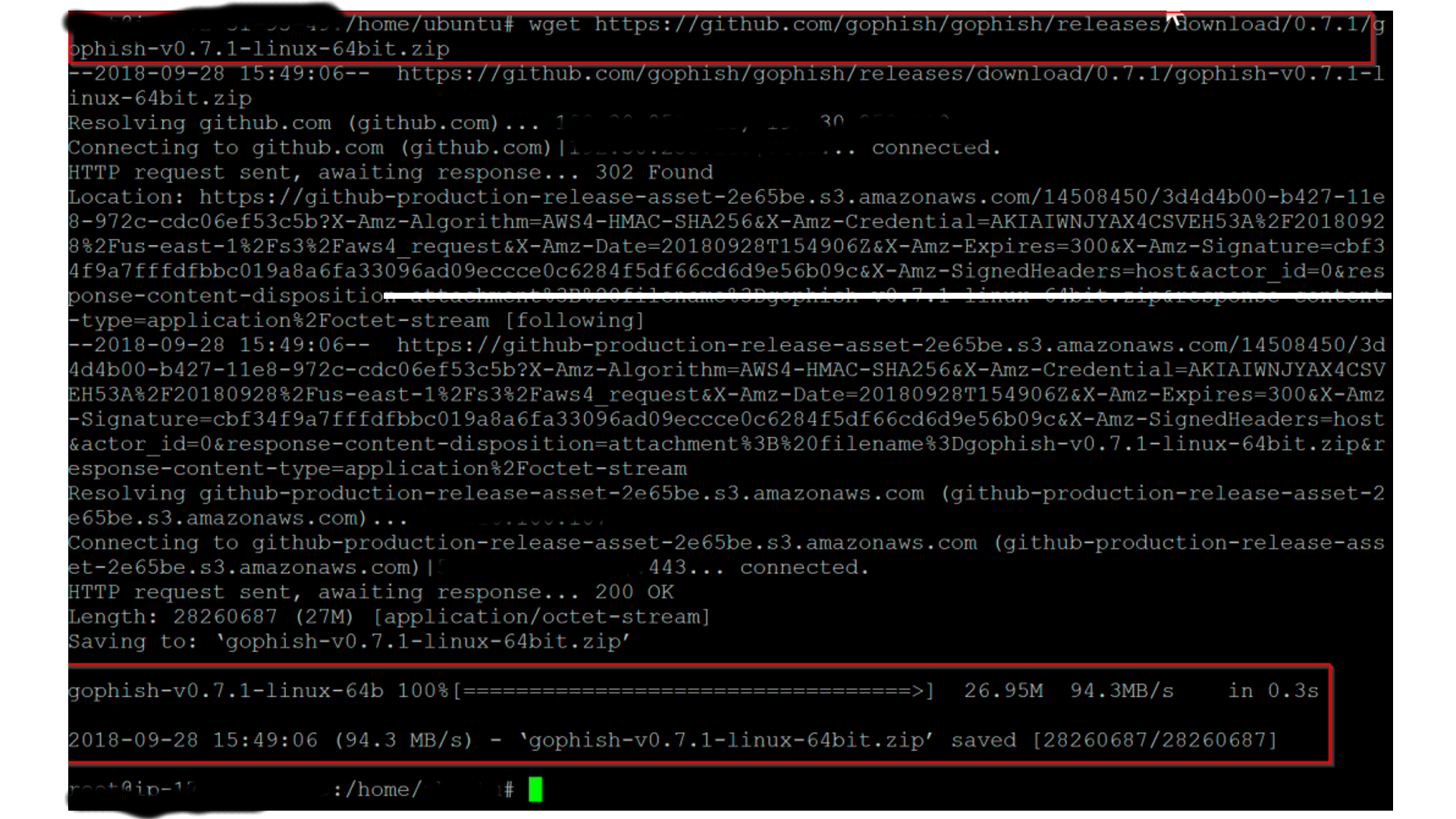

Langkah selanjutnya adalah mendapatkan versi Gophish terbaru, anda dapat melakukannya dengan mengetik ini ke dalam sesi SSH anda :

wget https://github.com/gophish/gophish/releases/download/0.7.1/gophish-v0.7.1-linux-64bit.zip

apt install unzipunzip gophish-v0.7.1-linux-64bit.zip

Untuk mempermudah, kami tidak melakukan perubahan pada direktori Gophish.

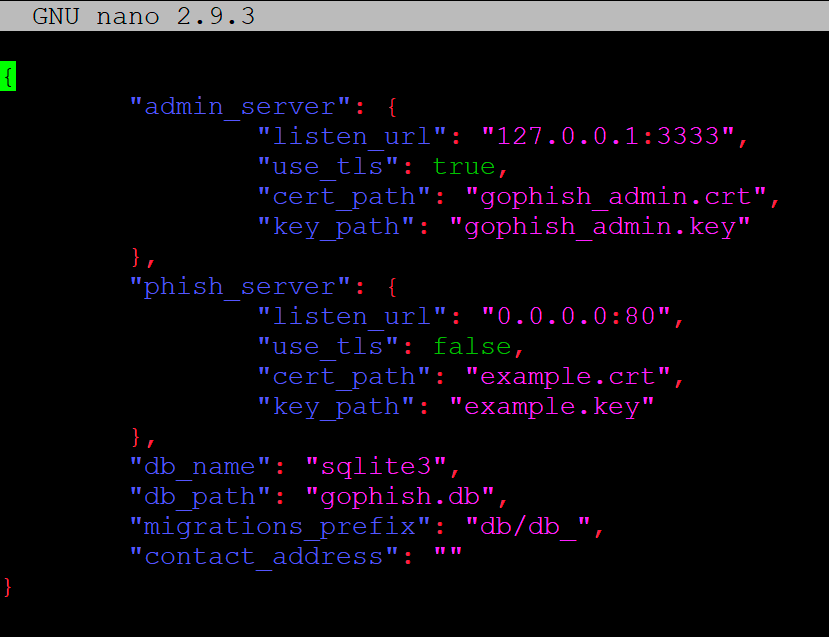

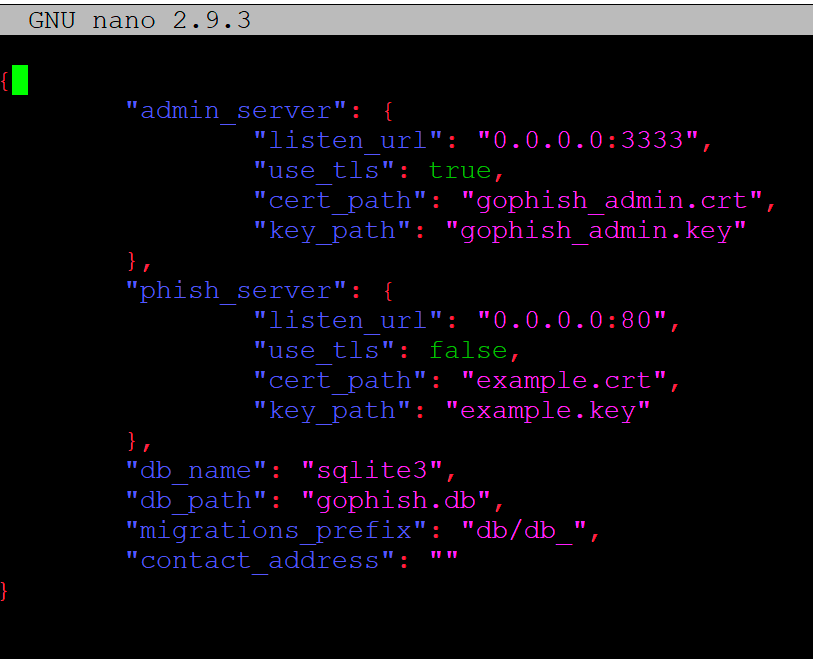

Kemudian untuk ke antarmuka admin, kita memerlukan beberapa perubahan pada file config.json

Nano config.json

Anda kemudian akan melihat gambar seperti dibawah ini :

Pada “listen_url” dibawah area admin_server perlu diubah menjadi 0.0.0.0:3333

Setelah selesai kemudian simpan, dan lihat perubahannya pada gambar dibawah ini :

Setelah proses diatas selesai, mari kita memulai untuk menjalankan Gophish.

Ketik:

./gophish

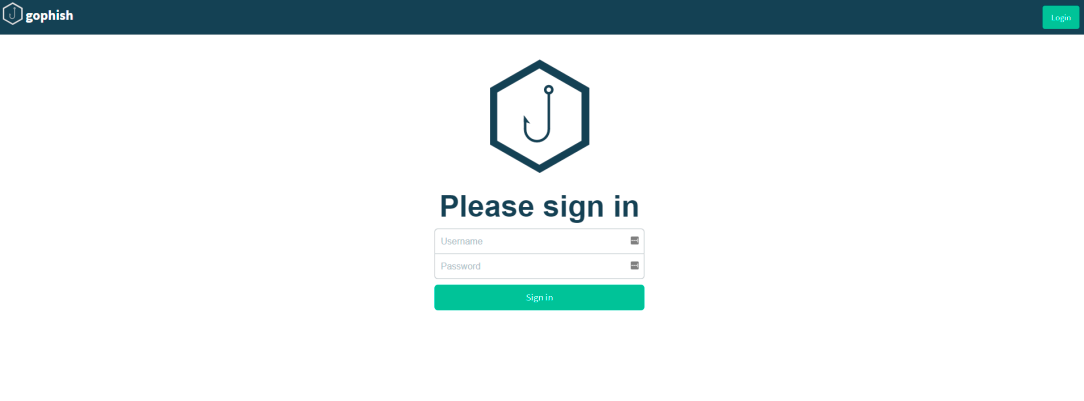

Saat ini Gophish sedang berjalan, buka browser dan ketik alamat IP EC2 Instance anda dengan mengetik https://<alamat IP>:3333 (Anda bisa mengecek Alamat IP anda di dashboard EC2) dan halaman Login akan muncul seperti pada gambar dibawah ini:

Kredensial default untuk login adalah :

Username : admin

Password akan digenerate didalam konsol Gophish.

Anda juga dapat mengarahkan IP Publik ke domain.

Membuat Template Phishing ?

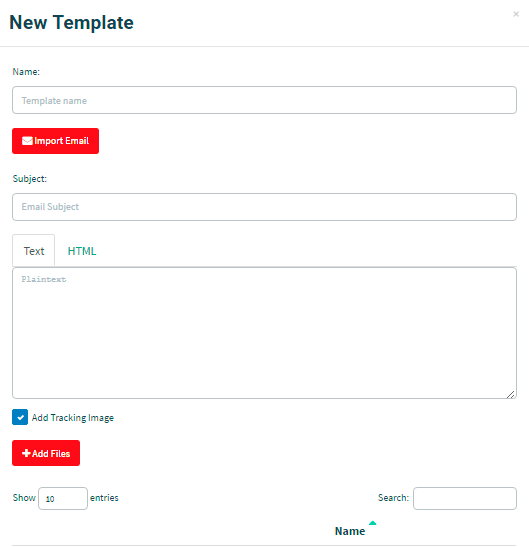

Untuk Membuat template campaign, pertama-tama buka halaman “Email Templates” dan klik tombol “New Template”

Mari kita membuat template sederhana untuk menyarankan user melakukan reset password. Tentu, ini adalah sebuah skenario sederhana dan dengan menggunakan fitur “Import email”, kita juga dapat melakukan proses import email yang ada langsung ke dalam Gophish.

Kita akan menggunakan subjek berikut ini :

Password Reset for {{.Email}}

Anda akan melihat bahwa kita menggunakan template value {{.Email}}. Yang akan di isi dengan alamat email penerima saat email dikirim. Ini merupakan fitur Gophish dalam menyesuaikan email untuk setiap penerima agar dapat meningkatkan peluang keberhasilan.

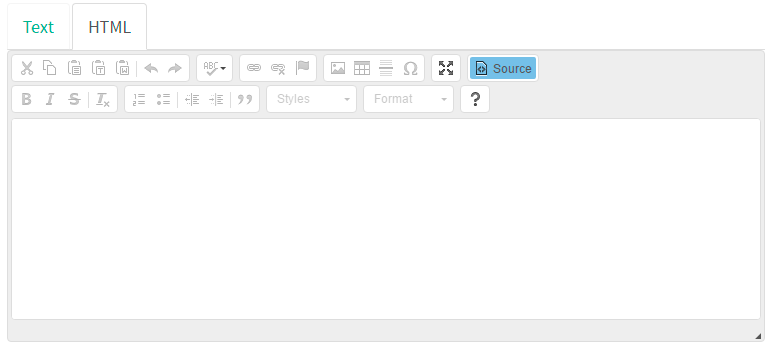

Dengan mengklik tab “HTML”, kita akan melihat halaman editor yang akan kita gunakan untuk membuat konten HTML:

Karena konten kita cukup sederhana, kita cukup mengklik tombol “Source” dan akan kita lihat ada beberapa tambahan visual editor, yang sudah mencukupi untuk pembuatan konten ini :

Untuk mempermudah dalam proses demo ini, mari kita membuat konten sederhana. Kita akan memulai dengan membuat pesan:

{{.FirstName}}, The password for {{.Email}} has expired. Please reset your password here. Thanks, Morning Catch IT Team

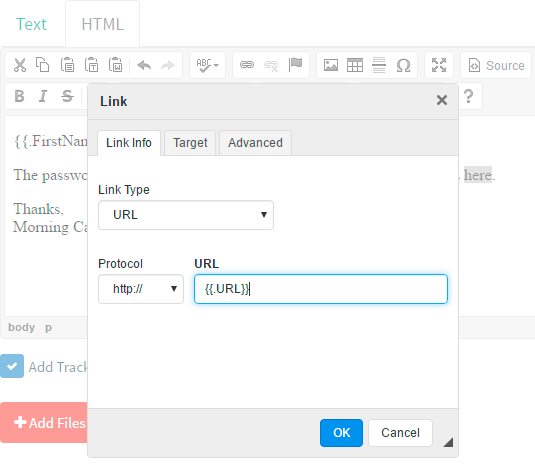

Berbicara tentang link, sekarang kita perlu menambahkan link phishing kita. Sorot kata “here” dan klik ikon rantai di menu untuk memperlihatkan dialog “link”. Dalam dialog ini, kami akan mensetting tautan ke {{.URL}}, sehingga tautan ini akan secara otomatis dibuat dan dimasukkan ke dalam email.

Yang terakhir, pastikan centang checkbox “Add Tracking Image”, dan klik “Save Template”.

Setelah membuat template, kita bisa memulai untuk melakukan serangan phishing campaign di dalam organisasi.

Kesimpulan :

Untuk mengedukasi karyawan yang terjebak atau yang tidak terjebak phishing campaign, kami telah mengadakan sesi awareness untuk seluruh organisasi dalam bahasa Inggris dan juga bahasa Indonesia.

Selain program awareness, kami juga telah mengadakan Kuis Phishing, dimana kami mewajibkan para pengguna (user) berpartisipasi untuk menguji pengetahuan terbaru mereka tentang praktek Phishing dan Ransomware. Secara keseluruhan, pada hasil Kuis kami memperoleh hasil yang cukup positif, yang menunjukan peningkatan awareness setelah kami melaksanakan simulasi phishing.

About Halodoc

Halodoc is the number 1 all around Healthcare application in Indonesia. Our mission is to simplify and bring quality healthcare across Indonesia, from Sabang to Merauke. We connect 20,000+ doctors with patients in need through our Tele-consultation service. We partner with 3500+ pharmacies in 100+ cities to bring medicine to your doorstep. We've also partnered with Indonesia's largest lab provider to provide lab home services, and to top it off we have recently launched a premium appointment service that partners with 500+ hospitals that allow patients to book a doctor appointment inside our application. We are extremely fortunate to be trusted by our investors, such as the Bill & Melinda Gates Foundation, Singtel, UOB Ventures, Allianz, GoJek, Astra, Temasek and many more. We recently closed our Series C round and In total have raised around USD$180 million for our mission. Our team works tirelessly to make sure that we create the best healthcare solution personalised for all of our patient's needs, and are continuously on a path to simplify healthcare for Indonesia.

Join us

We are always looking out for top engineering talent across all roles for our tech team. If challenging problems that drive big impact enthral you, do reach out to us at careers.india@halodoc.com

We have a Security Responsible Disclosure Program and a dedicated security team that identify and report vulnerabilities in our products. If you feel you have identified any potential security threat our products or services, please feel free to write to us at security@halodoc.com.

Reference:

https://github.com/gophish/gophish

https://docs.getgophish.com/user-guide/what-is-gophish

https://medium.com/@IraqNoPhobia/how-to-make-a-free-phishing-server-with-aws-1e6146014243

https://medium.com/airwalk/practical-phishing-with-gophish-7dd384ad1840